NOTA: este documento lo elaboré para impartir unas clases sobre la materia que formaron parte de un master sobre seguridad informática y de las telecomunicaciones. Para su elaboración utilicé tantas fuentes de información que me es imposible mencionarlas a todas.

1.- Definiciones

2.- Funcionamiento

2.1 La banda ISM

2.2 Tipos de antenas

2.3 CHIPSET mas comunes

2.4 Modos

2.5 Topologías básicas

3.- Evolución de la seguridad

4.- Tipos de ataques

4.1 Ataques a WEP:

4.2 Crackeando una WEP (de manera práctica)

4.3 Deautentificación:

4.4 Desencriptar paquetes de datos WEP sin conocer la clave

4.5 Autentificación Falsa

4.6 Atacando a WPA

5.- Detección y seguimiento de redes inalámbricas

6.- Conclusiones

7.- En la Red

7.1 Información técnica:

7.2 Software

1.- Definiciones

802.11: es un grupo de trabajo del IEEE que desarrolla distintos estándares para el uso de la tecnología de radiofrecuencia en las redes de área local (LAN) que compone las distintas normas que operan a diferentes frecuencias, velocidades y capacidades. La familia 802.11 se encuentra compuesta por los siguientes estándares:

-

- 802.11a: (5,1-5,2 Ghz, 5,2-5,3 Ghz, 5,7-5,8 GHz), 54 Mbps. OFDM: Multiplexación por división de frecuencias ortogonal.

- 802.11b: (2,4-2,485 GHz), 11 Mbps.

- 802.11e: Calidad de servicio (QoS).

- 802.11g: (2,4-2,485 GHz), 36 o 54 Mbps. OFDM: Multiplexación por división de frecuencias ortogonal. Aprobado en 2003 para dar mayor velocidad con cierto grado de compatibilidad a equipamiento 802.11b.

- 802.11i: Seguridad, especificación que ofrece unos mecanismos fuertes de autenticación y cifrado del tráfico. (WPA2, aprobada en Julio de 2004).

- 802.11m: Mantenimiento redes wireless.

ACL (Access Control List): es el método mediante el cual sólo se permite unirse a la red a aquellas direcciones MAC.

AES (Advanced Encryption Standard): es un algoritmo de encriptación que basado en el algoritmo Rijndael, de encriptación simétrica con clave de 128.

Autentificación: proceso de identificación de un equipo o usuario. El estándard 802.11 define dos métodos de autentificación: open system y shared key.

Beacon Frames: paquetes que transmite un AP para anunciar su disponibilidad y

características.

Clave de encriptación: conjunto de caracteres que se utilizan para encriptar y desencriptar la información que se quiere mantener en privado. El tipo de clave y la forma de emplearla depende del algoritmo de encriptación que se utilice.

Cliente, o dispositivo cliente: cualquier equipo conectado a una red y que solicita servicios (ficheros, impresión, etc) de otro miembro de la red. En el caso de las WLAN, se suele emplear para referirse a los adaptadores que proporcionan conectividad a través de la red inalámbrica, como tarjetas PCMCIA, PCI o USB, que permiten al equipo acceder a la red.

Decibelios, dB: unidad logarítmica empleada habitualmente para la medida de potencias. Se calcula multiplicando por diez el resultado del logaritmo en base 10 de la potencia (en watios): 10 * log10 (W). También puede usarse como medida relativa de ganancia o pérdida de potencia entre dos dispositivos.

Decibelios isotrópicos, dBi: valor relativo, en decibelios, de la ganancia de una antena respecto a la antena isotrópica. Cuanto mayor sea este valor, más directividad tiene la antena y más cerrado será su ángulo de emisión.

DHCP, Dynamic Host Configuration Protocol: protocolo para la configuración automática de los parámetros de red de los equipos. La información se almacena en un servidor DHCP al que los equipos, al encenderse, solicitan los parámetros de configuración.

Dipolo, antena: antena de baja ganancia (2.2 dBi) compuesta por dos elementos, normalmente internos, cuyo tamaño total es la mitad de la longitud de onde de la señal que trata.

Directividad: capacidad de una antena para concentrar la emisión en una determinada región del espacio. Cuanto más directiva sea la antena, se obtiene un mayor alcance a costa de un área de menor cobertura.

EAP (Extensible Authentication Protocol):

-

EAP-TLS (EAP – Transport Level Security) Autenticación mutua, cifrada y depende de certificados de una CA. Soportado por hostapd.

-

EAP-TTLS (EAP Tuneled TLS) No necesita ambos certificados, solo el de el servidor para crear un tunel.

-

EAP-MD5 El servidor envia un mensaje desafío al cliente y este contesta con otro mensaje MD5 o no autentica. Fácil de implementar pero menos fiable.

-

LEAP (Lightweigth EAP) Implementacion de Cisco, autenticación mutua, permite el uso dinámico de WEP.

-

PEAP (Protected EAP): desarrollado por M$, Cisco y RSA, similar a EAP-TTL

ESSID, Extended Service Set Identification: uno de los dos tipos de SSID, el que se emplea en redes wireless en modo infraestructura.

Hot Spot: también conocidos como lugares de acceso público, un Hot Spot es un lugar donde se puede acceder a una red wireless pública, ya sea gratuita o de pago. Pueden estar en cyber-cafes, aeropuertos, centros de convenciones, hoteles, y otros lugare lugares de encuentro, para proporcionar acceso a su red o a Internet a los visitantes o invitados.

IEEE, Institute of Electrical and Electronics Engineers (http://www.ieee.org): organización formada por ingenieros, científicos y estudiantes involucrados en el desarrollo de estándares para, entre otros campos, las comunicaciones.

ISM, Industrial, Scientific and Medical band: bandas de frecuencias reservadas originalmente para uso no comercial con fines industriales, científicos y médicos. Posteriormente, se empezaron a usar para sistemas de comunicación tolerantes a fallos que no necesitaran licencias para la emisión de ondas.

802.11b y 802.11g operan en la ISM de los 2’4 GHz, así como otros dispositivos como teléfonos inalámbricos y hornos microondas, por ejemplo.

ISO, International Standards Organization (http://www.iso.org): organismo internacional que desarrolló un modelo para describir a las entidades que participan en una red de comunicaciones. Este modelo, denominado Open System Interconnection (OSI), se divide en 7 capas o niveles, que son:

Con esta normalización de niveles y sus interfaces de comunicación, se puede modificar un nivel sin alterar el resto de capas. El protocolo 802.11 tiene dos partes, una denominada PHY que abarca el nivel físico, y otra llamada MAC, que se corresponde con la parte inferior del segundo nivel del modelo OSI.

MAC (Media Access Control), dirección: en las redes wireless, el MAC es un protocolo de radiofrecuencia, corresponde al nivel de enlace (nivel 2) en el modelo ISO. Cada dispositivo wireless posee una dirección para este protocolo, denominada dirección MAC, que consiste en un número de 48 bits: los primeros 24 bits identifican al fabricante de la tarjeta, mientras que los restantes 24, a la tarjeta en sí. Este modelo de direccionamiento es común con las redes Ethernet (802.3).

PHY: nombre abreviado del nivel más bajo del modelo ISO, el nivel físico, que describe el medio físico en el que se transmite la información de la red.

En el caso de las redes inalámbricas, las normas 802.11 definen el nivel PHY que utilizan, el aire libre, y los parámetros empleados como la velocidad de transmisión, tipo de modulación, algoritmos de sincronización emisor/receptor, etc.

Roaming: nombre dado a la acción de moverse del área de cobertura de un Punto de Acceso a otro sin pérdida de conectividad, de forma que el usuario no lo percibe.

Shared Key: clave compartida.

SSID, Service Set Identification: conjunto alfanumérico de hasta 32 caracteres que identifica a una red inalámbrica. Dependiendo de si la red wireless funciona en modo Ad-Hoc o en modo Infraestructura, el SSID se denomina ESSID o BSSID.

TKIP, Temporal Key Integrity Protocol: algoritmo empleado por el protocolo WPA para mejorar la encriptación de los datos en redes wireless.

Velocidad de transmisión (Throughput o Caudal): capacidad de transmisión de un medio de comunicación en cualquier momento. Mide la cantidad de información por unidad de tiempo (bps, kbps Mbps…)

VPN, Virtual Private Network: herramienta de seguridad que permite mantener en privado una comunicación a través de una red pública. Puede ofrece otros servicios como autentificación de los extremos involucrados, integridad, etc.

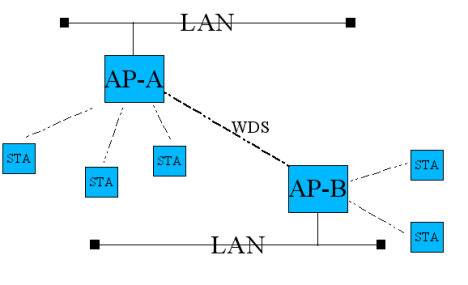

WDS: Wireless Distribution System, se usa habitualmente para enlaces punto a punto entre Access Point´s en el mismo Canal. Se usa para hacer repetidores o para en enlaces largos.

WEP ( Wired Equivalet Privacy): Es un protocolo de encriptación a nivel 2 para redes Wireless puede ser WEP64 (40 bits reales) WEP128 (104 bits reales) y hasta 256 (208 bits reales) en algunos protocolos propietarios.

2.- Funcionamiento

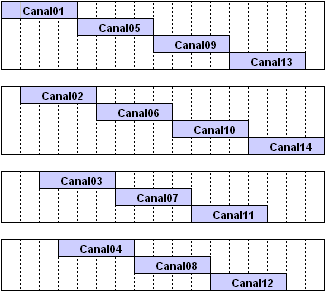

2.1 La banda ISM

La banda ISM de los 2’4 GHz, define catorce canales para la comunicación inalámbrica, definidos según su frecuencia central, con una separación de 5 MHz entre ellos:

En la práctica el ancho de banda que utiliza cada canal es de 22 Mhz lo cuál implica el solapamiento de varios canales contiguos. Para evitar interferencias en presencia de 3 Access Point´s cercanos, deberíamos ponerlos en canales no solapados.

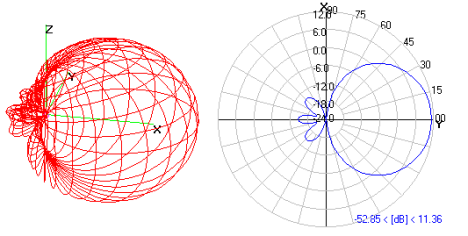

2.2 Tipos de antenas

Antenas direccionales (o directivas)

Orientan la señal en una dirección muy determinada con un haz estrecho pero de largo alcance. Una antena direccional actúa de forma parecida a un foco que emite un haz de luz concreto y estrecho pero de forma intensa (más alcance).

El alcance de una antena direccional viene determinado por una combinación de los dBi de ganancia de la antena, la potencia de emisión del punto de acceso emisor y la sensibilidad de recepción del punto de acceso receptor.

Antenas omnidireccionales

Orientan la señal en todas direcciones con un haz amplio pero de corto alcance. Las antenas Omnidireccionales dan cobertura teóricamente a los 360 grados por lo que es posible establecer comunicación independientemente del punto en el que se esté.

Antenas sectoriales

Son la mezcla de las antenas direccionales y las omnidireccionales. Las antenas sectoriales emiten un haz más amplio que una direccional pero no tan amplio como una omnidireccional. La intensidad (alcance) de la antena sectorial es mayor que la omnidireccional pero algo menor que la direccional.

2.3 Chipsets mas comunes

Prism: antes conocido como Intersil, es uno de los mas antiguos, y desde sus inicios a evolucionado mucho. Ha evolucionado mucho y hay muchas versiones desde el Prism I original hasta el Prism WorldRadio que soporta 802.11ª,b, g, h, i, j. Se diferencia de los demás porque existen varios controladores como: Linux-vlan-ng (http://www.linux-wlan.com/linux-wlan), HostAP (http://www.hostap.epitest.fi/) , Prism54 (http://prism54.org/) . Toda la información referente se puede encontrar en el sitio Web de Intersil

Atheros: uno de los mas comunes y preferidos por los auditores de seguridad ya que soporta la mayoría de aplicaciones. Tantom el consumo de energía como el precio del dispositivo son bajos. El controlador nativo para linux es Madwifi (http://madwifi.org/).

Cisco Aironet: es un diseño propietario de Cisco Inc. desarrollado a partir de Prism, aunque sus controladores no sirven. Cabe decir que aunque sea propiedad de Cisco, sus tarjetas están soportadas por las plataformas mas habituales como Windows,Linux y demás Unix aunque los controladores HostAP no funcionan con Cisco Aironet

Hermes: es propietario de Lucent y su controlador es Orinoco_cs (http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Orinoco.html) . Estas tarjetas son también adecuadas para una prueba completa de penetración en redes 802.11.

2.4 Modos

Las forma de trabajo de las tarjetas wireless tienen básicamente tres formas: ad-hoc y managed y master.

Ad-hoc: estas redes se construyen normalmente con ordenadores con las tarjetas «normales» y se configuran de modo que todos los ordenadores de la red trabajan «par a par», todos reciben los paquetes de todos y envían sus propios paquetes a todos los ordenadores de la red. Para esto no se necesita nada especial, sólo definir una red con un nombre (ESSID), preferiblemente encriptar a 128 bits (con WEP) y no tener demasiados ordenadores en la misma red.

Managed: es el modo en el que una tarjeta de red se conecta al AP para que éste último le sirva de router. El cliente solo se comunica con el AP.

Master. Este modo es el modo en el que trabaja el AP, pero en el que también pueden entrar algunas tarjetas de red si se dispone del firmware apropiado o de un ordenador que sea capaz de realizar la funcionalidad requerida.

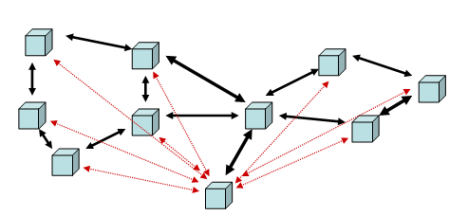

2.5 Topologías

Topología Ad-Hoc: cada dispositivo se puede comunicar con todos los demás. Cada nodo forma parte de una red Peer to Peer o de igual a igual, para lo cual sólo vamos a necesitar el disponer de un SSID igual para todos los nodos y no sobrepasar un número razonable de dispositivos que hagan bajar el rendimiento. A más dispersión geográfica de cada nodo más dispositivos pueden formar parte de la red, aunque algunos no lleguen a verse entre si.

Topología Infraestructura: en el cual existe un nodo central (Punto de Acceso WiFi) que sirve de enlace para todos los demás (Tarjetas de Red Wifi). Este nodo sirve para encaminar las tramas hacia una red convencional o hacia otras redes distintas. Para poder establecerse la comunicación, todos los nodos deben estar dentro de la zona de cobertura del AP.

Descripción general de componentes de las topologías:

– BSS (Basic Service Set): Es el bloque básico de construcción de una LAN 802.11. En el caso de tratarse de únicamente 2 estaciones ser denomina IBSS (Independent BSS), es lo que a menudo se denomina “Ad Hoc Netwok”.

– WDS (Wireless Distribution System): Es la arquitectura que se propone para interconectar distintos BSS. El AP es el encargado de proveer acceso al DS, todos los datos que se mueven entre BSS y DS se hacen a través de estos AP, como los mismos son también STA, son por lo tanto entidades direccionables.

– ESS (Extended Service Set): Tanto BSS como DS permiten crear wireless network de

tamaño arbitrario, este tipo de redes se denominan redes ESS.

– La integración entre una red 802.11 y una No 802.11 se realiza mediante un Portal. Es

posible que un mismo dispositivo cumpla las funciones de AP y Portal..

3.- Evolución de la seguridad

Para evitar que cualquier equipo pueda acceder a la red, los puntos de acceso ofrecen diversos mecanismos de seguridad. El más básico consiste en la identificación de las estaciones usando ACL (Access Control List o Lista de Control de Acceso), realizando un filtrado de las tarjetas a través de la identificación de sus direcciones MAC. Este es un mecanismo es muy simple y también poco eficiente puesto que es sencillo suplantar una dirección MAC.

La primera protección desarrollada es WEP (Wired Equivalency Privacy), basado en el algoritmo de cifrado RC4 usando claves de 64 o 128 bits (40 + 24 o 104+24). Es un mecanismo inseguro ya que se basa en la utilización de un secreto compartido entre el punto de acceso y las estaciones que acceden a la red además de no ofrecer ningún mecanismo para la negociación de las claves del cifrado. Cada paquete cifrado, contiene un IV (Initialization vector o Vector de inicialización) sin cifrar y el bloque de datos cifrado, el cual a su vez contiene un CRC32 (cifrado) para comprobar integridad. El paradigma de este tipo de algoritmos es el One Time Pad, que funciona aplicando una XOR (o-exclusiva) a cada bit de la entrada junto con otro generado aleatoriamente para obtener cada bit de la salida. La ecuación característica que describe el comportamiento de la puerta XOR es F= A ![]() B .

B .

Su tabla de verdad es la siguiente:

|

Tabla de verdad puerta XOR |

||

|

Entrada A |

Entrada B |

Salida A |

|

0 |

0 |

0 |

|

0 |

1 |

1 |

|

1 |

0 |

1 |

|

0 |

0 |

0 |

La base del WEP está en ésta operación lógica, XOR, que presenta la propiedad de que si aplicamos dos veces el XOR a un valor obtendremos el valor original.

En una primera fase, denominada fase KSA, RC4 desordena una secuencia de números consecutivos. Este proceso de inicialización del algoritmo es donde se utiliza la clave WEP. La segunda parte del algoritmo genera la secuencia de números pseudoaleatorios (ojo), streaming con el cual el protocolo WEP realizará el XOR con la información que desea encriptar.

El artículo de Fluhrer, Mantin and Shamir (FMS) demuestra matemáticamente la existencia un boquete lógico en la fase KSA del algoritmo RC4 que permite romper la clave WEP de 128 bits con 2.000.000 de frames. Posteriormente un hacker llamado KoreK demuestró que los vectores de inicialización descritos en el artículo FMS no son los únicos sobre los que extraer información por lo que el número de paquetes necesarios para encontrar la clave secreta es mucho menor, y por tanto el tiempo requerido en el análisis y los recursos necesarios también serán menores.

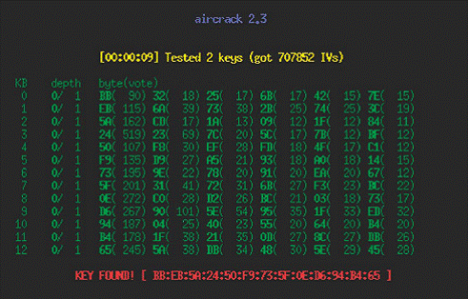

El programa Aircrack es una implementación que comprende 16 tipos de ataques a vectores IV. Son variantes del FMS incorporadas por KoreK y otros hackers. Un inconveniente de Aircrack es que requiere mucha memoria para poder almacenar los

resultados intermedios de los análisis.

Ante esta situación, surgió la necesidad urgente de que la WiFi Alliance buscara algún tipo de soluciones para cubrir estas vulnerabilidades.

Desde hace algunos años está disponible conocido como WAP (WiFi Protected Access) que mejora las prestaciones de WEP mediante el intercambio de claves, aunque también permite una modalidad de secreto compartido. WPA fue diseñado para utilizar un servidor de autenticación que distribuya claves diferentes a cada usuario sin embargo, también se puede utilizar en un modo menos seguro de clave pre-compartida (PSK, Pre-Shared Key) para usuarios de casa o pequeña oficina (SOHO Small Office – Home Office). Este nuevo estándar desarrolla un nuevo protocolo, el TKIP (Temporal Key Integrity Protocol). TKIP también utiliza el algoritmo RC4 para realizar el cifrado aunque cambiando las claves temporales cada 10.000 paquetes. Esto proporciona un método de distribución dinámico, mejorando significativamente la seguridad de la red.

Adicionalmente a la autenticación y cifrado, WPA también mejora la integridad de la información cifrada. El chequeo de redundancia cíclica (CRC – Cyclic Redundancy Check) utilizado en WEP es inseguro, ya que es posible alterar la información y actualizar el CRC del mensaje sin conocer la clave WEP. WPA implementa un código de integridad del mensaje (MIC – Message Integrity Code), también conocido como «Michael». Además, WPA incluye protección contra ataques de «repetición» (replay attacks), ya que incluye un contador de tramas.

Al incrementar el tamaño de las claves, el número de llaves en uso, y al agregar un sistema de verificación de mensajes, WPA hace que la entrada no autorizada a redes inalámbricas sea mucho más difícil. El algoritmo Michael fue el más fuerte que los diseñadores de WPA pudieron crear, bajo la premisa de que debía funcionar en las tarjetas de red inalámbricas más viejas; sin embargo es suceptible a ataques. Para limitar este riesgo, las redes WPA se desconectan durante 60 segundos al detectar dos intentos de ataque durante 1 minuto. (http://es.wikipedia.org/wiki/Wi-Fi_Protected_Access)

Hace relativamente poco (año 2004) se presentó la especificación 802.11i WPA2 que es la versión de WPA certificada por 802.11. WPA2 utiliza el algoritmo de encriptación AES (Advanced Encryption Standard), también conocido como Rijndael. Las ventajas de este algoritmo de cifrado es que AES es rápido tanto en software como en hardware, es relativamente fácil de implementar, y requiere poca memoria. AES tiene un tamaño de bloque fijo de 128 bits y tamaños de llave de 128, 192 ó 256 bits.

El protocolo IEEE 802.1x se basa en el control de el puerto de conexión. Este será abierto una vez el cliente ha completado de manera satisfactoria el proceso de autenticación. Uno de los elementos básicos del 802.1x y desarrollado como mejora del Point to Point Protocol (PPP) es EAP (Extensible Authentication Protocol). EAP sirve como soporte a protocolos propietarios de autenticación, gestiona las contraseñas en mecanismos de desafío-respuesta y es capaz de trabajar con tecnología de clave pública.

IEEE 802.1x describe cómo encapsular mensajes de EAP en tramas Ethernet, es decir, funcionamiento del protocolo EAP en redes LAN. Ejemplo:

802.1x utiliza tres términos que es necesario concretar:

-

Supplicant: Usuario o cliente que desea ser autenticado.

-

Autenticador: Elemento intermedio que suministrará el sercicio una vez el «supplicat» haya sido autenticado.

-

Servidor de Autenticación: Servidor responsable de realizar una correcta autenticación del «supplicant».

1. El authenticator envía un paquete de «EAP-Request/Identity» al supplicant tan pronto como detecte que el acoplamiento es activo.

2. El supplicant envía un paquete de «EAP-Response/Identity» al authenticator, que pasa directamente al servidor de la autenticación.

3. El servidor de la autenticación envía un desafío al authenticator. El authenticator desempaqueta el contenido del paquete IP, lo empaqueta de nuevo en EAPOL y lo envía al supplicant.

4. El supplicant responde al desafío vía el authenticator y pasa la respuesta al servidor de autenticación.

5. Si el supplicant proporciona identidad apropiada, el servidor de autenticación responde con un mensaje de éxito al authenticator, que es pasado así mismo al supplicant. El authenticator permite a partir de este momento el acceso al supplicant.

Protocolo EAP-TLS

Sus principales características son:

-

Fue desarrollado por Microsoft.

-

Ofrece una autenticación fuerte mútua, credenciales de seguridad y claves de encriptación dinámcias.

-

Requiere la distribución de certificados digitales a todos los usuarios así como a los servidores RADIUS.

-

Requiere una infraestructura de gestión de certificados (PKI).

Protocolo EAP-TTLS

Sus principales características son:

-

Permite a los usuarios autenticarse mediante nombre de usuario y contraseña, u otro método de autenticación, sin pérdida de seguridad.

-

Permite generación dinámica de claves de encriptación.

-

Requiere sólo certificados de serividor, no de cliente.

El módulo EAP-TTLS tiene como objetivo permitir que los usuarios sean autenticados dentro de las WLANs con las credenciales existentes, y además, utilizando una criptografía fuerte de clave pública/privada, para proteger estas credenciales contra las «escuchas» a las que se exponen las comunicaciones sin cables.

El resultado es un protocolo que proporciona prácticamente el mismo nivel de seguridad que EAP-TLS, más sencillo de gestionar y económico, compatible con las bases de datos y la infraestructura existentes.

Implementación con Linux:

• Driver HostAP (EAP-TLS)

Implementación con sistemas propietarios:

• Soluciones Cisco AP (LEAP)

Señuelos y falsos AP´s

Una medida bastante utilizada para intentar ocultar una red inalámbrica es no emitir “tramas de señalización” (beacon frames) y esperar que no se publique el SSID o nombre de la red durante la visita de un supuesto atacante. El enfoque totalmente contrario funciona bastante mejor en ocasiones, esa es la idea de esta medida de seguridad: simular la existencia de multitud de AP´s y de tráfico en esas redes, para distraer a los posibles atacantes.

FakeAP es un programa para GNU/Linux que se encarga de hacer precisamente esto. Tiene una lista de los nombres de redes inalámbricas más utilizadas (normalmente los nombres que vienen al comprar el AP en diferentes marcas), y algunas direcciones MAC de origen coherentes con esos nombres. Además se puede configurar el canal en el que queremos que se emitan falsos AP´s, etc.

Para que funcione correctamente, necesitamos tener una tarjeta que se pueda poner en modo “master” y definir qué lista de SSIDs queremos mostrar. Esto puede neutralizar la usabilidad de NetStumbler o Kismet.

VPNs e IPSEC

Una VPN es una Red Privada Virtual. Normalmente las VPNs se utilizan para interconectar diferentes sedes geográficamente dispersas de una misma organización o empresa, creando una red privada dentro de una red pública como pueda ser Internet.

Es privada porque se protege mediante cifrado de los datos y autenticación de los usuarios que pretenden entrar en la red. Es virtual porque realmente la red no está interconectada directamente, sino que se utilizan túneles cifrados a través de Internet para conseguir que haya conectividad entre las diferentes sedes.

Además de la topología distribuida en diferentes sedes, las VPN´s se utilizan para que un cliente móvil sea capaz de utilizar la red de su empresa desde cualquier punto. Este escenario se asemeja bastante a lo que ocurre cuando queremos dejar utilizar los recursos de nuestra red a clientes que se conectan a través de un AP. Por esta razón, las VPN´s tienen total vigencia dentro del mundo inalámbrico y hoy por hoy son una solución de seguridad probada y con bastantes garantías.

Existen multitud de tecnologías para crear VPN´s, y diversos protocolos como PPTP (“Point-to-Point Tunneling Protocol”), L2TP (“Layer-2 Tunneling Protocol”) o IPSec “Internet Protocol Security”. Hoy en día la solución más robusta en cuanto a tecnologías VPN es L2TP/IPSec, que proporciona autenticación de usuarios y equipos, una Infraestructura de Clave Pública (“PKI: Public Key Infrastructure”) y asegura la integridad y cifrado en los datos.

Está tomando mucha fuerza OpenVPN, un software de VPN´s para Linux, Windows, Mac OS, BSDs y Solaris que realiza túneles VPN de forma muy cómoda y sencilla. (http://openvpn.net/)

Portales Cautivos

Un Portal Cautivo es un sistema que permite controlar los accesos a redes Wi-Fi. La arquitectura del sistema de Portal Cautivo es la siguiente: un “gateway” o pasarela encamina las conexiones, mientras que un Servidor de Autenticación define a qué perfil pertenece cada conexión y qué partes de la red podrá visitar en consecuencia.

Para implantar un sistema de Portal Cautivo podemos emplear NoCatAuth (http://nocat.net) sobre GNU/Linux, una solución que ya están tomando varias empresas dedicadas a la implantación de accesos de pago a Internet inalámbricos, comúnmente llamados “HotSpots”.

4.- Tipos de ataques

4.1 Ataques a WEP:

Ataque de fuerza bruta : aunque funciona, dado a las limitaciones de WEP (indicadas anteriormente), no se suele hacer dado que tardaríamos demasiado tiempo (meses o incluso años).

Ataque con diccionario: Igual que el anterior, pero mas rápido, gracias a la utilización de diccionarios.

Ataque Inductivo Arbaugh: se basa en explotar la vulnerabilidad de MIC independiente de la llave aprovechando también la redundancia de información producida por el CRC. Para realizar el ataque hay que conocer parte del plaintext que viaja encriptado en una trama, que podemos obtener por ejemplo identificando mensajes “DHCPDISCOVER” de los que conocemos que la cabecera IP tendrá como origen 0.0.0.0 y como destino 255.255.255.255 y tienen longitud fija. Una vez identificada la trama con el mensaje “DHCPDISCOVER” realizamos una XOR del plaintext conocido con el cyphertext que hemos recibido, obteniendo así 24 bytes del keystream para el IV concreto del paquete. Lo siguiente será modificar el paquete, pero de forma engañosa, es decir, debemos meterlo en un arp o un ping, para así obtener respuesta, Una vez lanzado, si tenemos respuesta, Bingo!, era el último byte del vector, en caso contrario tendremos que probar con los 255 posibilidades restantes, modificando el último byte 😦

El atacante tiene que volver a generar un paquete del cual se le devuelva una respuesta, (lo mejor es enviar broadcast pings, así recibimos múltiples respuestas por cada paquete que enviamos). El atacante conoce el plaintext de la respuesta y el que responde cada vez enviará el paquete con un IV diferente, así es posible construir una tabla de keystreams completos para cada IV que el atacante puede utilizar para descifrar el tráfico encriptado con WEP en tiempo real. Decir que tendríamos que capturar, teóricamente unos 24GB. (¡!)

Ataques a ACL’s basados en MAC : basta con esnifar durante un momento el tráfico y fijarnos en la MAC de cualquiera de los clientes, luego nos ponemos su misma MAC y ya habremos saltado la restricción. Si queremos podemos “anular” a la máquina que le hemos “robado” la dirección MAC. Para hacer esto, debemos implementar un ataque de Denegación de Servicio.

Ataque de Denegación de Servicio (DoS) : Para realizar este ataque basta con esnifar durante un momento la red y ver cual es la dirección MAC del Punto de Acceso. Una vez conocemos su MAC, nos la ponemos y actuamos como si fuéramos nosotros mismos el AP. Lo único que tenemos que hacer para denegarle el servicio a un cliente es mandarle continuamente notificaciones (management frames) de desasociación o desautenticación. Si en lugar de a un solo cliente queremos denegar el servicio a todos los clientes de la WLAN, mandamos estas tramas a la dirección MAC de broadcast. Para esto tenemos herramientas como wlan-jack o dassoc (desarrollada por @stake), ambas de linux. El primero pertenece a la colección de programas de air-jack. Sirve para las tarjetas Prism II (HFA384x), y es posible cambiar la dirección Mac, así como hacer FakeAP.

ESSID ocultas : para descubrir el ESSID deberíamos esnifar y esperar a que un cliente se conectara, y veríamos el ESSID en la trama PROVE REQUEST del cliente (en el caso de que no se manden BEACON FRAMES), o en la trama PROVE RESPONSE del AP. Pero también podemos “provocar” la desconexión de un cliente, utilizando el mismo método que en el ataque DoS, pero mandando sólo una trama de desasociación o de desautentificación en lugar de mandarlas repetidamente, es decir, nos ponemos la dirección física del AP y mandamos una trama DEAUTH o DISASSOC a la dirección MAC del cliente (o a la de broadcast), entonces el cliente intentará volver a asociarse o autentificarse, con lo que podremos ver el ESSID en los management frames. Para este fin podemos usar una herramienta muy popular como es essid-jack, tambien para linux.

Ataque Man in the middle: consiste en engañar al cliente y al AP. El atacante hace creer al cliente que es el AP yu al AP que es el cliente de manera que el tráfico entra AP y cliente pasa primero por él. Para realizar este ataque, primero debemos esnifar para obtener:

– La dirección MAC del AP

– La dirección MAC de la victima

– El ESSID de la red (si esta oculo, usaremos el método anterior)

El atacante usará un DoS para desautentificar a la víctima del AP real, es decir, “spoofea” su MAC haciéndose pasar por el AP y manda tramas DEAUTH a la victima. La tarjeta wi-fi de la victima empezará entonces a escanear canales en busca de un AP para poderse autenticar. En este momento hace creer a la victima que él es el AP real, utilizando la misma MAC y el mismo ESSID que el AP al que la victima estaba autenticada anteriormente, pero operando por un canal distinto. Para realizar esto la tarjeta wi-fi del atacante debe estar en modo master. Por otra parte, el atacante debe asociarse con el AP real, utilizando la dirección MAC de la víctima. De esta manera hemos conseguido insertar al atacante entre la victima y el AP. Es realmente sencillo implementar este tipo de ataques utilizando el driver air-jack con la herramienta monkey-jack.

4.2 Crackeando una WEP (de manera práctica)

4.2.1 Utilizando AIRMON

Para detectar las los nombres de las interfaces WiFi de las cuales disponemos abrimos una consola y escribimos:

airmon.sh.

Selecionamos con la que queremos trabajar y escribimos:

airmon.sh start Interfaz

4.2.2 Utilizando AIRODUMP

Nos colocamos en el directorio donde queramos trabajar y escribimos:

airodump Interfaz FicheroSalida 0 1

El primer 0 es para escanear en todos los canales, el 1 es para crear un fichero específico y con la información justa para obtener la clave WEP (se puede omitir el 1). Cuanto mas paquetes IVs=DATA tengamos mejor. En cuanto empiecen a llenarse los IVs =DATA en el campo ENC nos dirá el tipo de red que es: WEP, WPA, OPN.

Para detener la captura y guardar pulsamos Ctrl+C.

4.2.3 Utilizando AIREPLAY

Usaremos Aireplay para acelerar el tráfico y estimular el envío de IV´s. Si no hay clientes asociados al AP podemos hacer una autentificación falsa haciéndonos pasar por 11:22:33:44:55:66. En otra consola pero el mismo directorio que donde ejecutamos airodump escribimos:

aireplay -1 0 -e Essid Objetivo –a Bssid Objetivo -b Bssid Objetivo –h 11: 22: 33: 44: 55: 66 ath0.

Algunos puntos de acceso requieren de reautenticación cada 30 segundos, si no nuestro cliente falso será considerado desconectado. En este caso utiliza el retardo de re-asociación periódica: aireplay -1 30 -e «el ssid» -a 00:13:10:30:24:9C -h 11:22:33:44:55:66 ath0

Si vemos que hay clientes asociados al punto de acceso, después de «-h» podemos poner la dirección MAC del cliente asociado, ejemplo:

aireplay – 3 – b Bssid Objetivo -h 11:22:33:44:55:66 ath0 x 600 nombrefichero_de_salida.cap

Hay que añadir el parámetro – x ordenado, de un valor que se corresponde al total de paquetes por segundo que el aireplay vaya a injectar. Aquí 600. Ponga más o menos siguiendo si la potencia (fuerza) de la señal del AP es más o menos fuerte.

Verás como los IVs=DATA y ARP van subiendo, como máximo aireplay guarda a 1024 tipos de ARP.

4.2.4 Utilizando AIRCRACK

Abrimos otra consola y nos situamos en el mismo directorio de trabajo. El comando es el siguiente:

aircrack – x – 0 – f 3 nombreficherodesalida.cap ,

Aircrack puede usar *.cap y *.ivs, el parámtero – x obvia los dos últimos bits al aplicar fuerza bruta para ser mas rápido.

Hay que seleccionar el número de la red que queremos y comienza la búsqueda, durante este proceso Airodump continúa añadiendo paquetes que Aircrack usa.

Podemos usar varios archivos generados por Aireplay así:

aircrack -x -0 Fichero1.cap Fichero2.cap Fichero3.cap …

Para ver como se explota esta vulnerabilidad con un pentest (Auditor), http://www.atc.uniovi.es/inf_med_gijon/3iccp/2006/trabajos/wifi/Seguridad%20en%20redes%20wireless_ficheiros/whax.swf (merece la pena verlo)

4.3 Deautentificación:

Este ataque puede ser usado para recuperar un SSID oculto (por ejemplo, uno que no sea broadcast), capturar un WPA o forzar una Denegación del Servicio. El objetivo del ataque es forzar al cliente a reautentificarse, lo que unido a la falta de autentificación hace posible que el atacante consiga hacer spoof de las direcciones MAC (Man In The Middle).

Un cliente wireless puede ser deautentificado usando el siguiente comando, que hace que se envíen paquetes de deautenticación desde el BSSID al cliente MAC haciendo spoofing del BSSID:

aireplay -0 5 -a 00:13:10:1F:9A:72 -c 00:0C:F1:19:77:5C ath0

Se puede lograr una deautentificación masiva, aunque no siempre es fiable, haciendo que el atacante esté haciendo spoofing constante del BSSID y reenviando el paquete de deautentificación a la dirección broadcast:

aireplay -0 0 -a 00:13:10:1F:9A:72 ath0

4.4 Desencriptar paquetes de datos WEP sin conocer la clave:

Este ataque está basado en la herramienta llamada chopchop, que puede desencriptar paquetes encriptados con WEP sin conocer la clave. El chequeo de integridad implementado en el protocolo WEP permite que el atacante pueda modificar tanto un paquete encriptado como su correspondienteCRC.

Veamos como podemos llevar a la práctica esto :

aireplay -4 -h 00:0C:F1:19:77:5C ath0

La tarjeta wireless debe estar situada en modo monitor, en el canal adecuado. Aireplay pedirá al atacante que acepte los paquetes encriptados (como vemos arriba). Se crean dos ficheros pcap: uno para los paquetes desencriptados, y otro para su flujo de datos correspondiente. El archivo resultante puede ser legible usando tcpdump, como sigue:

tcpdump -s 0 -n -e -r replay_dec-0916-114019.cap

Una vez capturado el flujo de clave, es posible imitar cualquier paquete. Aquí tenemos una petición ARP enviada desde 192.168.2.123 (00:0C:F1:19:77:5C) a 192.168.2.103:

arpforge \

replay_dec-0916-114019.xor \

1 \

00:13:10:1F:9A:72 \

00:0C:F1:19:77:5C \

192.168.2.123 \

192.168.2.103 \

forge-arp.cap

Finalmente aireplay se usa para volver a ejecutar este paquete:

aireplay -2 -r forge-arp.cap ath0

4.5Autentificación Falsa.

El método requiere un cliente asociado con el punto de acceso para asegurarse de que el punto de acceso no rechace los paquetes por una dirección de destino no asociada. Si se utiliza autentificación abierta, cualquier cliente podrá ser autentificado y asociado con el punto de acceso, pero el punto de acceso rechazará los paquetes no encriptados con la clave WEP correcta. Utilizamos Aireplay para imitar una petición de autentificación y asociación para el SSID Compos (BSSID: 00:13:10:1F:9A:72) con la dirección MAC falseada 0:1:2:3:4:5 :

aireplay -1 0 -e Compos-a 00:13:10:1F:9A:72 -h 0:1:2:3:4:5 ath0

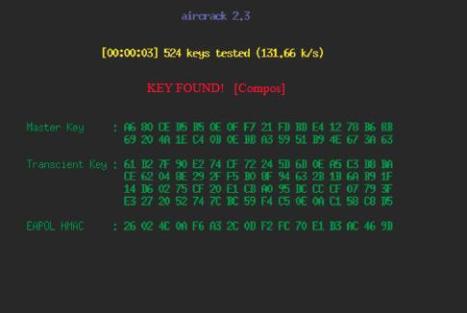

4.6 Atacando a WPA.

4.6.1 Ataque contra la clave PSK

La vulnerabilidad más práctica es el ataque contra la clave PSK de WPA/WPA2. La PSK proporciona una alternativa a la generación de 802.1X usando un servidor de autentificación, pero queda en evidencia que es mejor solución emplear un servidor RADIUS.

Miramos quien hay: airodump ath0 wpa-crk 0

Debemos entonces deautentificar los clientes forzándolos a iniciar un nuevo proceso de autenticación y permitiéndonos capturar los mensajes llamados 4-Way Handshake.

aireplay -0 1 -a <BSSID> -c <client_mac> ath0

Ahora podemos lanzar un ataque de diccionario

aircrack -a 2 –w diccionario -0 Fichero_wpa-psk.cap

Vemos como una clave WPA débil ha sido encontrada .

4.6.2 Negación del Servicio durante el 4 – Way Handshake.

La otra debilidad WPA es una posibilidad de Negación del Servicio durante el 4-Way Handshake. Changhua He y John C. Mitchell se dieron cuenta de que el primer mensaje del 4-Way Handshake no está autenticado, y cada cliente tiene que guardar cada primer mensaje hasta que reciban un tercer mensaje válido (firmado), dejando al cliente potencialmente vulnerable ante el agotamiento de memoria. Haciendo un spoofing del primer mensaje enviado por el punto de acceso, un atacante podría realizar un ataque DoS sobre el cliente si es posible que existan varias sesiones simultáneas.

El código de integridad de mensajes Michael tiene también debilidades conocidas que provienen de su propio diseño (forzado por el grupo de trabajo de 802.11i). La seguridad de Michael se basa en que la comunicación esté encriptada. Aunque los MICs criptográficos están generalmente diseñados para resistir a este tipo de ataques de texto conocidos (donde el atacante tiene un mensaje de texto y su MIC), Michael es vulnerable a estos ataques, porque es invertible. Si se le da un sólo mensaje y su valor MIC, se puede descubrir la clave secreta de MIC, así que mantener el secreto del valor de MIC es crítico.

5.- Detección y seguimiento de redes inalámbricas

802.11 implementa dos métodos de detección de redes. El escaneado activo y el escaneado pasivo. El escaneado activo envía tramas especiales de descubrimiento, denominadas «Probe Request» en los diferentes canales para los que esté configurado el dispositivo, y ateniéndose a los parámetros necesarios por el estándar. Las tramas importantes en el proceso de descubrimiento de redes en el escaneado activo son las siguientes:

Tramas «Beacon»

Las tramas de gestión «Beacon» o «Baliza» son tramas que envían periódicamente los puntos de acceso, o las estaciones de una red IBSS por turno. Estas tramas sirven para proporcionar información sobre la red a posibles estaciones cliente, también sirven para sincronizar los relojes de las estaciones.

Tramas «Probe Request»

Estas tramas son las protagonistas del escaneo activo, son tramas especiales que si se envían con el SSID de broadcast, o con el SSID de la red a la que se quiere conectar, provocarán una respuesta por parte de ciertas estaciones de la red, enviarán tramas de respuesta que veremos a continuación.

Tramas «Probe Response»

Estas tramas junto con las tramas baliza, son las detectadas por la mayoría de los clientes de sistema operativo, como el zeroconfig de Windows XP. La estación cliente escanea un rango determinado de canales enviando tramas Probe Request y escuchando posibles respuestas, o tramas baliza.

Herramientas de escaneo activo

Existen multitud de herramientas de escaneado activo, desde simples scripts en Perl, hasta programas más avanzados con interfaz gráfica. No es mi intención detallar en profundidad todas estas herramientas ya que todas funcionan con la misma lógica. Entre las herramientas de escaneo activo más representativas, entre otros se encuentran:

NetStumbler: es la herramienta por excelencia en Windows y sus foros acogen a una buena parte del underground Wifi, KoRek creador del ataque ChopChop entre otros tipos de ataques criptográficos, Christophe Devine creador del suite de herramientas para crackear el protocolo WEP Aircrack, Topo el creador de WepLab.

dStumbler: esta herramienta está desarrollada por David Hulton (H1kari) para sistemas BSD, uno de los desarrolladores de BSD-airtools.

Wellenreiter: una de las herramientas más conocidas para GNU/Linux escrita en Perl. Inicialmente sólo soportaba el modo de escaneado activo usando las utilidades del sistema pero actualmente también soporta la escucha en modo monitor.

Escaneado Pasivo Estándar

En el barrido pasivo definido por el estándar, la tarjeta espera recibir tramas baliza de las redes disponibles durante un determinado tiempo definido en diferentes canales también definidos, y recoge todas estas tramas para después ofrecer una lista de redes disponibles. Este mecanismo es el descrito en la sección de Administración 802.11, y se especifica mediante el parámetro ScanType.

Escaneado Pasivo en Modo Monitor

Debido a la existencia de diferentes tipos de tramas, Control, Administración y de Datos, en su funcionamiento una tarjeta cliente 802.11 tan sólo pasa a un nivel superior las tramas de Datos, ya que el resto de tramas son transparentes al usuario y se usan a nivel de firmware. ¿Qué ocurre entonces si queremos saber qué está pasando realmente en nuestra red?, para resolver esta necesidad, los fabricantes de hardware incluyeron en sus tarjetas una funcionalidad que permitía a las tarjetas operar en un modo especial pasando todo tipo de trama incluyendo las tramas de control y administración sin modificar su contenido, ni siquiera comprobando el FCS de la trama para garantizar su integridad. Este modo se denominó, modo monitor o RFMON (Radiofrecuency Monitor). Este modo de funcionamiento es a menudo confundido con el modo promiscuo que tan conocido es en las redes Ethernet cableadas

A diferencia de las redes Ethernet, aquí tendremos dos tipos de monitorización:

Monitorización y control de red: Análisis de la cantidad de tráfico, tipo de

protocolos, direcciones origen/destino, etc.

Monitorización y control a nivel radio: Análisis del espectro radioeléctrico

en el que se encuentren alojadas nuestras comunicaciones.

Utilizaremos analizadores específicos de tráfico tales como TCPDUMP, IPTRAF, ETHEREAL, etc. Este último, bastante práctico, ya que reconoce el tráfico generado en las redes wireless diferenciando diversos protocolos como WEP, WPA, etc. En sistemas Linux uno de los más recomendables es AIRTRAF, éste no sólo monitoriza tráfico sino que permite la selección de un punto de acceso específico sobre cualquier red wireless para su monitorización.

A nivel radio podemos usar herramientas específicas en entornos wireless tales como AirSnort, Netstumbler, Kismet, etc.

Entre la diversas herramientas podemos destacar para entornos Linux:

SNORT+Parche actualización wireless: Tradicional IDS de redes ethernet con un

módulo de ampliación para redes wireless ya disponible.

Widz: 802.11 IDS que en su ultima versión es capaz de detectar AP’s falsos,

Monkey-Jacks, Flouds entre otros e incorpora una “Mac Black-List” es uno de los

mas completos ya que no basa su funcionamiento solo en las direcciones MAC.

Wids: 802.11 IDS no implementa todas las opciones de Widz pero es una

alternativa muy fiable.

6.- Conclusiones

Como hemos podido ir viendo la seguridad de las redes inalámbricas depende sobre todo de su implementación. Proteger una red inalámbrica de los posibles ataques que puede sufrir no es una tarea nada fácil. Existen medidas sencillas que sirven como primera línea de defensa contra los usuarios mas novatos pero que nada tienen que hacer contra un intruso experto o muy motivado.

Una red inalámbrica difícilmente llegará a ser tan segura como su equivalente cableada, por su propia naturaleza abierta. Este es un hecho que deberemos valorar siempre que tengamos que implantar una red inalámbrica: si los datos que tienen que transmitirse por esa red son críticos, es muy recomendable pensar en otras tecnologías menos vulnerables y más fiables.

Lo mas recomendable ante la implantación de una red inalámbrica es:

• Mejorar la seguridad física: es decir, planificar correctamente la topología y la potencia de emisión de cada AP.

• Conocer y emplear las mismas herramientas que los intrusos: realizar controles periódicos con “Netstumbler”, escuchar tráfico e intentar obtener información trivial con “Kismet” o “AirSnort”, medir potencias irradiadas con cualquier tarjeta desde los perímetros de la red, etc.

• Utilizar mecanismos de genéricos de seguridad:

-

Concienciar a los Usuarios

-

Política de Contraseñas Robusta

-

Utilizar Protocolos Seguros

-

Utilizar VPNs

-

Implementar QoS

• Utilizar mecanismos básicos de seguridad:

-

Limitar el número de direcciones MAC mediante ACL´s

-

WEP

-

Ocultamiento y Redundancia de AP´s

-

Monitorización

• Si el presupuesto lo permite:

– Adoptar soluciones que implementen componentes IEEE 802.11i:

• IEEE 802.11X, WPA, TKIP

-

Hacer uso de soluciones propietarias (fuera de estándares)

• Si el presupuesto limitado:

– Utilizar portales cautivos (si procede)

– Utilizar soluciones basadas en código libre

7.- En la Red

7.1 Información técnica:

http://standards.ieee.org/getieee802/download/802.11i-2004.pdf

http://www.awprofessional.com/title/0321136209

http://www.cs.umd.edu/~waa/attack/v3dcmnt.htm

Un ataque inductivo de texto contra WEP/WEP2 (Arbaugh),

http://www.drizzle.com/~aboba/IEEE/rc4_ksaproc.pdf

Debilidades en el algoritmo de programación de claves de RC4 (Fluhrer, Mantin, Shamir),

http://www.dachb0den.com/projects/bsd-airtools/wepexp.txt – Optimización h1kari,

http://www.isaac.cs.berkeley.edu/isaac/mobicom.pdf

Interceptación de comunicaciones móviles: La inseguridad de 802.11 (Borisov, Goldberg, Wagner),

http://airsnort.shmoo.com/

AirSnort,

http://www.cr0.net:8040/code/network/aircrack/

Aircrack (Devine),

http://weplab.sourceforge.net/ – Weplab (Sánchez),

http://www.wifinetnews.com/archives/002452.html

Debilidades de WPA-PSK

http://new.remote-exploit.org/images/5/5a/Cowpatty-2.0.tar.gz – Herramientas de crackeo de WPA-PSK,

http://byte.csc.lsu.edu/~durresi/7502/reading/p43-he.pdf

Análisis del 4-Way Handshake de 802.11i (He, Mitchell),

http://www.securityfocus.com/infocus/1814

WEP: Dead Again, Parte 1,

http://www.securityfocus.com/infocus/1824

WEP: Dead Again, Parte 2.

http://www.wirelessanarchy.com

Wireless Anarchy

7.2 Software:

Aegis Client – http://www.mtghouse.com

Aerosol – http://www.stolenshoes.net/sniph/aerosol.html

AirCrack – http://www.cr0.net:8040/code/network/aircrack/

AirDefense Guard – http://www.airdefense.net/products/airdefense_ids.shtm

Airfart – http://airfart.sourceforge.net/

AirJack – http://sourceforge.net/projects/airjack/

AirMagnet – http://airmagnet.com/

AiroPeek SE – http://www.wildpackets.com/products/airopeek

AiroPeek NX – http://www.wildpackets.com/products/airopeek_nx

AirPort Monitor Utility – http://www.trulycertifiable.com/products_airportmonitor.php

Airscanner Mobile Sniffer – http://www.airscanner.com/downloads/sniffer/sniffer.html

AirSnare – http://home.comcast.net/~jay.deboer/airsnare/

AirSnarf – http://airsnarf.shmoo.com/

AirSnort – http://airsnort.shmoo.com/

AirStatz – http://www.macupdate.com/info.php/id/23105

AirTraf – http://www.elixar.com/corporate/history/airtraf-1.0/

anwrap – http://www.securiteam.com/tools/6O00P2060I.html

AP Hopper – http://aphopper.sourceforge.net/

AP Radar – http://apradar.sourceforge.net/

APhunter – http://www.math.ucla.edu/%7Ejimc/mathnet_d/download.html

APSniff – http://www.bretmounet.com/ApSniff/

APTools – http://winfingerprint.sourceforge.net/aptools.php

ArpWorks – www.oxid.it

Asleap – http://asleap.sourceforge.net/

bitMailer – http://www.bitmailer.com/productos/softwarelibre/ids.html

BlueSocket Wireless Gateway – http://www.bluesocket.com/solutions/family.html

BSD-AirTools – http://www.dachb0den.com/projects/bsd-airtools.html

Cain & Abel – www.oxid.it

chillispot – http://www.chillispot.org/

ClassicStumbler – http://homepage.mac.com/alk/classicstumbler.html

cPfPc – www.oxid.it

coconutWiFi – http://coconut-flavour.com/coconutwifi/index.html

Cqure AP – http://www.cqure.net/tools.jsp?id=9

DMZS-Carte – http://www.dmzs.com/tools/files/wireless.phtml

dstumbler – http://www.dachb0den.com/projects/dstumbler.html

Dumeter – http://www.dumeter.com

dweputils – http://www.dachb0den.com/projects/dweputils.html

Elektron – http://www.versiontracker.com/dyn/moreinfo/macosx/25745

Ethereal – http://www.ethereal.com/

Ewrt – http://www.portless.net/menu/ewrt/

FakeAP – http://www.blackalchemy.to/project/fakeap/

FirstSpot – http://patronsoft.com/firstspot/

gpsd – http://freshmeat.net/projects/gpsd/

GpsDrive – http://www.gpsdrive.de/

Hotspotter – http://www.remote-exploit.org/codes.html

IPW 2100/2200BG/2915ABG *BSD – http://damien.bergamini.free.fr/ipw/

IRS – www.oxid.it

iStumbler – http://www.istumbler.net/

JiWire SpotLock Beta – http://www.jiwire.com/

KisMAC – http://www.binaervarianz.de/projekte/programmieren/kismac/

Kismet – http://www.kismetwireless.net/

LibRadiate – http://www.packetfactory.net/projects/libradiate/

LibWnet – http://www.dachb0den.com/users/h1kari/work/.0-day/bat/

LinFerret – http://www.linkferret.ws/

LinSpot – www.linspot.com

Linux WPA/WPA2/IEEE 802.1X Supplicant – http://hostap.epitest.fi/wpa_supplicant/

LucidLink WLAN Security 2.0 – http://www.lucidlink.com/lucidlink_wifi_client.htm

Lucent/Orinoco Registry Encr./Decr.- http://www.cqure.net/tools.jsp?id=3

m0n0wall – http://m0n0.ch/wall/

MacStumbler – http://www.macstumbler.com/

ManageEngine WiFi Manager 4.3 – http://www.adventnet.com/products/wifi-manager/

MiniStumbler – http://www.netstumbler.com/download.php?op=viewdownload&cid=1

Mognet – http://www.node99.org/projects/mognet/

Musatcha Ad WiFi M. E. –http://www.musatcha.com/computers/software/wifimapping/

myWIFIzone Internet Access Blocker 3.0 – http://www.mywifizone.com/

NetChaser – http://www.bitsnbolts.com/netchaser.html

NetMotion Mobility – http://www.netmotionwireless.com/product/info/

NetStumbler – http://www.netstumbler.com/download.php?op=viewdownload&cid=1

NoCatAuth – http://nocat.net/download/NoCatAuth/

Odyssey – http://www.funk.com/radius/wlan/wlan_radius.asp

OpenAP – http://opensource.instant802.com/

Packetyzer – http://www.networkchemistry.com/products/packetyzer/

PocketWarrior – http://www.pocketwarrior.org/

Pong – http://mobileaccess.de/wlan/?go=technik

PrismStumbler – http://prismstumbler.sourceforge.net/

Public IP – http://www.publicip.net/

Red-M – http://www.red-m.com

ReefSwitch – http://www.reefedge.com/reefedge/switch.do

RFGrabber – http://www.wildpackets.com/products/rfgrabber

SATAN – http://www.swtech.com/net/security/satan/

SecureW2- http://www.securew2.com/uk/products/

Sniffer Wireless – http://www.sniffer.com/Products_details.aspx?PrdId=20046178370181

Snort-Wireless – http://snort-wireless.org/

SSIDsniff – http://www.bastard.net/%7Ekos/wifi/

sTerm – www.oxid.it

StreamWatcher – http://www.eloquentsw.com/streamwatcher.html

StumVerter – http://www.sonar-security.com/

THC-LEAPcracker – http://www.thc.org/releases.php

tinyPEAP – http://www.tinypeap.com

void11 – http://www.wlsec.net/void11/

WarGlue – http://sourceforge.net/projects/warglue

WarLinux – http://sourceforge.net/projects/warlinux/

Wavelan Tools – http://sourceforge.net/projects/wavelan-tools/

WaveMon – http://freshmeat.net/projects/wavemon/

WaveRunner – http://www.flukenetworks.com/us/LAN/Handheld+Testers/WaveRunner/Overview.htm

WaveStumbler – http://www.cqure.net/tools.jsp?id=08

WellenReiter – http://www.wellenreiter.net/

WepAttack – http://wepattack.sourceforge.net/

WEPCrack – http://sourceforge.net/projects/wepcrack/

Weplab – http://sourceforge.net/projects/weplab

WEPWedgie – http://sourceforge.net/projects/wepwedgie/

WEP_Tools – http://www.lava.net/~newsham/wlan/wep_tools.tgz

WifiDog – http://www.wifidog.org/

Wi-Find – http://evvl.rustedhalo.net/projects/wi-find/

WiFi Finder – http://www.kensington.com/html/3720.html

WiFiFoFum – http://www.wififofum.org/

WiFi Hotspot Software – http://www.2hotspot.com/

WifiScanner – http://wifiscanner.sourceforge.net/

WifiStatd – http://www.globalmediapro.com/dev/projects/wifi/

Wind Net 802.1x – http://cdn.windriver.com/products/device_technologies/middleware/windnet_802/

WinDump – http://windump.polito.it/

Winrtgen – www.oxid.it

Wireless Access Point Utilities for Unix – http://roma.polesye.net

WifiSmtp – http://www.macupdate.com/info.php/id/20080

WiStumbler – http://www.gongon.com/persons/iseki/wistumbler/index.html

WLAN Expert – http://www.allaboutjake.com/network/linksys/wlanexpert.html

WPA Cracker – http://www.tinypeap.com/page8.html

wscan – http://www.cs.pdx.edu/research/SMN/

YellowJacket – http://www.bvsystems.com/Products/WLAN/YJ802.11bg/YJ802.11bg.htm

Juan García Carmona

Madrid, 23/03/07

Filed under: 802.11, Ingeniería Informática, Inseguridad Wireless, Seguridad informática, Wi-Fi |

Quisisera compartir con uds mi investigacion al respecto, que implementa un modelo de seguridad en las redes inalambricas.

Lo pueden encontrar en http://edigital.k4k3k4.com

Informative Site Hello guys here are some links that contains information which you might find useful yourselves. It is Worth Checking out. dbkaegfadkeg